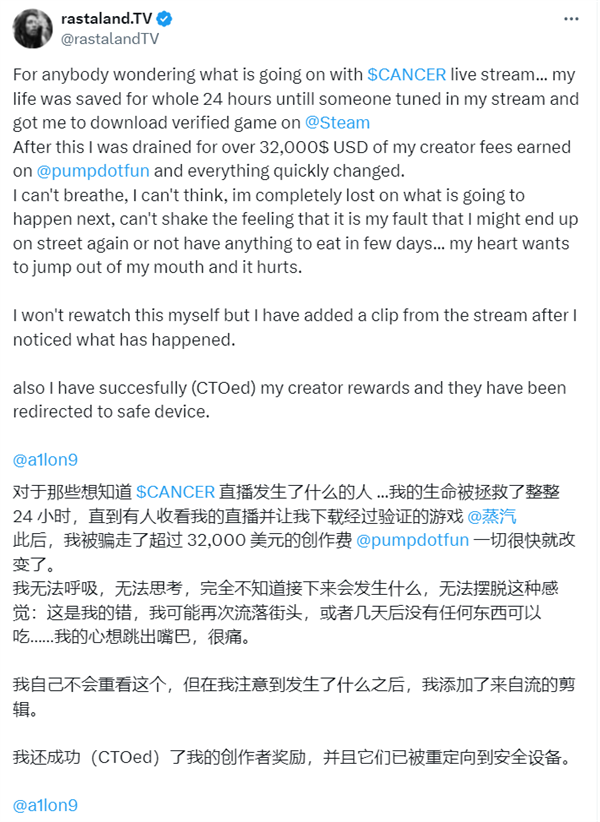

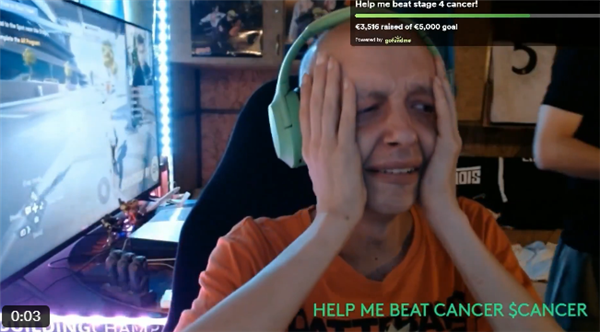

“钱在自己减少!”9 月中旬的 Twitch 直播间里,Raivo “RastalandTV” Plavnieks 的哭喊声让数千观众揪心。这位与癌症抗争的主播刚结束化疗,想通过 Steam 游戏《BlockBlasters》放松,却眼睁睁看着屏幕上价值超 3 万美元(约 22.7 万元人民币)的加密货币捐款归零 —— 那是观众们凑的救命钱,有人甚至捐出了半个月工资。

直播录像显示,Plavnieks 安装游戏后不久,电脑便出现异常卡顿。当他打开加密货币钱包时,余额正以每秒数百美元的速度锐减。“我反复输入密码确认,可钱包像被远程操控了一样。” 事后他在视频中展示的捐款记录里,密密麻麻的小额转账记录刺痛了网友。

这场直播中的盗窃案,揭开了一场更大规模的骗局。安全研究员 ZachXBT 调查发现,已有大量 Steam 账户被盗,总损失超 15 万美元;而 vx-underground 团队追踪到的受害者人数更多,实际金额可能翻倍。更令人发指的是,这款藏毒游戏已在 Steam 平台传播近一个月,直至主播案发才被下架。

恶意游戏的 “潜伏杀”:从正常更新到盗币陷阱

《BlockBlasters》的作案手法堪称 “教科书级” 伪装。这款由 Genesis Interactive 发行的复古平台游戏,7 月上架时表现完全正常,甚至收获数百条 “特别好评”,还拿到了 Steam 的 “已验证” 标签。但在 8 月底的某次更新中,黑客悄然植入了恶意程序,完成了从 “正常游戏” 到 “盗币工具” 的蜕变。

安全研究人员拆解发现,这款恶意软件采用 “三阶段攻击” 策略。启动游戏时,隐藏在安装目录的批处理文件先扫描用户设备,收集地理位置、杀毒软件类型等信息,再通过加密通道上传至指定服务器。随后,恶意程序会提取 Chrome、Brave 等浏览器的核心文件,从中窃取加密货币钱包私钥和交易所登录凭证。最狡猾的是第三阶段:它会将自身添加到 Windows Defender 的排除列表,部署后门程序实现长期监控,随时等待下一次盗币机会。

这种 “先上架再投毒” 的套路并非首次出现。2025 年初的《PirateFi》事件中,黑客同样先以正常免费游戏身份上架,再通过更新植入木马,窃取玩家浏览器 cookie 和账户信息,导致大量玩家中招。而更早之前,某款名为《NanoWar:Cells VS Virus》的游戏开发者账户被盗后,黑客通过虚假更新包分发木马,当时 Steam 紧急推出的短信验证机制也未能阻拦。

“已验证” 标签骗局:被误读的安全信号

事件发酵后,Steam 的 “已验证” 标签成为众矢之的。许多玩家表示,正是这个蓝色标识让他们放松了警惕 —— 毕竟在多数人认知中,“官方验证” 理应代表安全可靠。但 Valve 很快澄清,该标签仅说明游戏兼容 Steam Deck,与内容安全毫无关系。

这种功能混淆暴露出平台提示体系的致命缺陷。在 Steam 商店页面,“已验证” 标识的视觉权重远超安全警告,普通用户根本无法区分 “设备兼容” 与 “内容安全” 的差异。更讽刺的是,《BlockBlasters》藏毒传播期间,Steam 的自动化审核系统毫无反应,反而需要靠主播的直播事故才触发人工介入。

“这是令人震惊的审核水平。” 研究人员公开质疑,“恶意软件传播近一个月,平台为何毫无察觉?” 事实上,Steam 的审核机制早有漏洞。2025 年 3 月,某款名为《Sniper:Phantom’s Resolution》的游戏因引导用户访问恶意链接被下架;而《PirateFi》不仅盗用其他游戏截图,还靠评论机器人刷出虚假好评,却仍能通过审核并存在一周之久。安全专家指出,平台过度依赖机器初审,对 “合法上架 + 恶意更新” 的攻击模式几乎无解。

平台责任缺失:在开放与安全间失衡

作为全球最大的 PC 游戏平台,Steam 的 “低门槛上架” 政策曾孵化出《Among Us》等独立游戏爆款,但也为恶意软件打开了方便之门。与 Epic Games 的人工审核不同,Steam 采用 “机器扫描 + 事后举报” 模式,对每日新增的数百款游戏难以全面排查。更值得诟病的是,平台对开发者资质审核宽松,《PirateFi》的发行商在网上毫无信息,明显是为作案专门注册的空壳公司。

面对安全事件,Steam 的应对更显冷漠。《BlockBlasters》事件曝光 48 小时后,Valve 仅下架涉事游戏,未对受害者提出补偿方案,也未公布安全升级计划。此前《PirateFi》事件中,平台仅给玩家发了封模糊的警告邮件,既不说明恶意软件危害,也不提供清理指南,反而建议用户 “重新格式化系统”,引发玩家强烈不满。

这种 “冷处理” 背后,是平台在安全投入上的吝啬。数据显示,Steam 目前拥有超 3 万个游戏,近年开发者账户入侵事件持续增长,但自动化审核系统仍停留在静态文件扫描阶段,对加密压缩包、多阶段脚本等新型攻击手段束手无策。而黑客早已形成产业化运作,本次《BlockBlasters》事件背后的团伙,被怀疑与多起游戏盗币案有关,已构建 “制马 – 分发 – 销赃” 完整产业链。

破局之路:用户防护与平台改革双管齐下

事件曝光后,安全社区迅速行动。研究人员不仅成功关闭了《BlockBlasters》的命令控制服务器,还整理出应急指南:安装过该游戏的用户需立即重置 Steam 密码,转移加密货币至新钱包,并用杀毒软件扫描指定目录,重点排查可疑后缀文件。对普通玩家而言,关闭 Steam 自动更新、警惕免费新游戏、启用硬件钱包存储加密货币,成为必要的防护措施。

但根本解决方案仍在平台端。业内呼吁 Valve 建立 “分级审核体系”:对免费游戏、新开发者作品实施 100% 人工复检,将 “已验证” 标签拆分为 “设备兼容”“安全审核”“开发者认证” 等细分标识,明确风险边界。同时应参考电商平台的先行赔付机制,设立恶意软件损失专项基金,对受害者进行兜底补偿。

更长远来看,需要推动行业标准建立。目前全球尚无统一的数字游戏平台安全审核规范,Steam、Epic 等平台各自为战,给黑客留下可乘之机。监管部门应出台强制标准,要求平台对游戏更新进行实时监控,对恶意软件传播超过 24 小时未处理的平台处以重罚。

9 月下旬,Plavnieks 在网友帮助下重启筹款,但距离目标仍有差距。他的遭遇像一面镜子,照见数字时代的安全困局:当我们点击 “安装” 按钮时,究竟是开启了娱乐之门,还是踏入了盗匪设下的陷阱?这个问题,Steam 需要回答,所有数字平台都需要回答。

发表回复